最近,一波针对 Booking.com 的钓鱼攻击又翻新了套路:攻击者把日文假名「ん」(U+3093)混进网址里,让链接在视觉上像极了正规的 Booking.com 后台地址。很多人一眼看过去,以为是常见的 / 路径分隔或 /n,手就点下去了——接下来就是恶意安装包、木马、信息窃取器的连环戏法。

下面把关键点讲清楚,避免你或同事踩坑。

一眼看懂:攻击怎么“变戏法”

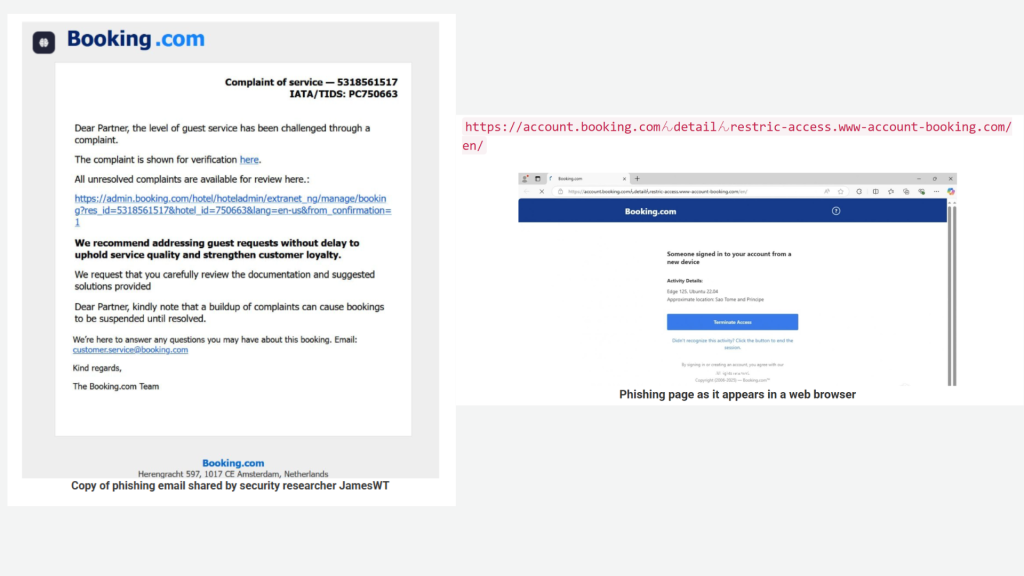

- 伪装链接长这样

邮件里展示的文字是常见的后台路径:https://admin.booking.com/hotel/hoteladmin/...

但实际超链接指向的是:https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/注意那两个“ん”。在一些字体/系统里,它很像斜杠,让你误以为是在booking.com下面的子路径。 - 真正的注册域名是后半段

浏览器会把第一个真正的斜杠/之前都当作主机名(hostname)。

以上 URL 的**注册域名(eTLD+1)**其实是:www-account-booking.com前面的account.booking.comんdetailんrestric-access.都只是花哨的子域名,专门用来迷惑人眼。你看到的“/detail/…”根本不是路径。 - 点进去会发生什么

受害者最终会被重定向到:www-account-booking[.]com/c.php?a=0然后下载一个恶意 MSI 安装包(示例):https://updatessoftware.b-cdn[.]net/john/pr/04.08/IYTDTGTF.msi分析样本显示,这类 MSI 常用于投递信息窃取器或远程控制木马,一旦中招,浏览器保存的登录凭据、银行卡、酒店 PMS/邮件后台账号都有可能被扫走。 - 同场加映:Intuit 冒充

同期还出现了冒充 Intuit 的钓鱼,利用看起来相近的字符做“移花接木”(把字母 i 换成 l 等)。这类“同形异义字符”(homoglyph)攻击并不新,但和「ん」混用,更抓人眼球。

怎么一眼分辨“假链接”

- 紧盯“注册域”(eTLD+1)

无论链接前缀多长、点多少个“.”、“ん”,真正的注册域名就是最后两个标签(例如booking.com、example.co.uk)。

只认这俩:- ✅

booking.com(真) - ❌

www-account-booking.com(假)

- ✅

- 用密码管理器“验真身”

现代密码管理器只在匹配过的域名上自动填充。看到登录表单却不自动填?赶紧刹车。 - 手机上也能“按住看链接”

长按邮件按钮/链接,先看清楚完整域名再点;不确定就直接打开 App/官网而不是点邮件里的链接。

谁最容易被打中?

- 酒店/民宿/前台邮箱:每天审订单、收账单、点操作链接的人。

- 出行频繁的住客:真 Booking 通知+假链接混着发,很容易误点。

- 财务与 IT 人员:有后台权限,一旦被窃,杀伤面更大。

如果你不小心点了

- 立刻断网(尤其是公司网络/内网)。

- 卸载可疑 MSI / 可疑程序,用可信的 EDR/杀软全盘扫描。

- 更改密码:Booking、邮箱、浏览器保存的所有密码,并启用 2FA。

- 检查异常登录与订单:包括酒店后台/PMS、邮箱转发规则、信用卡流水。

- 上报安全团队/管理方,留存可疑链接与邮件原文头信息。

给企业与酒店:三步把“人眼陷阱”挡在外面

- 邮件与浏览器防护

- 邮件网关阻断同形字符域名与可执行下载(如

.msi、.exe) - 浏览器/终端策略:禁止静默安装 MSI,限制未知软件运行

- DNS 过滤恶意域,启用 HSTS/SAFEBROWSING

- 邮件网关阻断同形字符域名与可执行下载(如

- 账户与后台“最小可用”

- 所有后台账号开启 MFA,禁用共享账号

- 审计 OAuth/令牌与转发规则,定期轮换密钥

- 只允许白名单网段/设备访问管理面板

- “反人性”的安全培训

- 每季度做一次同形字符钓鱼演练

- 让一线员工掌握“只看注册域”的习惯

- 统一“异常处理流程”与对外说明话术

一句话记住:别被长得像斜杠的「ん」骗了

链接再像、图标再真,只认注册域名。看不清,就自己打开 App 或收藏夹,不要顺着邮件走。

—

本文要点依据安全研究者 JAMESWT 的发现与技术社区的样本分析梳理;原始报道与更多细节请见 BleepingComputer:《Booking.com phishing campaign uses sneaky ‘ん’ character to trick you》。